Changements dans la prise en charge de

Suivant les recommandations des experts en sécurité Internet, Brightcove modifie sa prise en charge des versions de TLS comme indiqué ci-dessous.

Quel est le changement ?

{{site.product_short}} met fin progressivement à la prise en charge des versions TLS 1.0 ou 1.1. Les clients utilisant ces versions doivent procéder à la migration dès que possible.

La prise en charge de TLS 1.0 et 1.1 a été désactivée pour:

- API Gallery

- API du système de livraison

- API de gestion des lecteur s

- API d'ingestion (

https://ingest.api.brightcove.comethttps://ingestion.api.brightcove.com)

La prise en charge de TLS 1.0 et 1.1 sera désactivée pour tous les services d'ici le 30 juin 2022.

Pourquoi Brightcove déprécie-t-il les anciennes versions de TLS ?

La sécurité des données des clients est une priorité absolue pour Brightcove. Ces changements se produisent dans l'ensemble de notre secteur, et nombre de nos partenaires technologiques et pairs ont déjà pris des mesures pour désactiver le protocole TLS précoce.

Comment savoir si nos systèmes sont prêts pour ce changement ?

Comme TLS 1.0/1.1 est obsolète, les connexions avec la plate-forme {{site.product_short}} devront utiliser le protocole de cryptage TLS 1.2 (ou version ultérieure). Nous nous attendons à ce que l'impact soit minime, mais il existe deux domaines de risque:

- Vous devez vous assurer que toutes les connexions aux API {{site.product_short}} (par exemple, un appel d'un script Python à l'API CMS) proviennent de plateformes prenant en charge TLS 1.2 ou version ultérieure. Cela signifie que les processus automatisés doivent être hébergés à partir d'une plate-forme compatible.

- Vos utilisateurs peuvent être touchés s'ils utilisent un navigateur non pris en charge, s'ils ont désactivé les protocoles de cryptage pertinents ou s'ils utilisent un appareil non pris en charge.

En général, l'impact devrait être limité aux anciens appareils et navigateurs qui ne représentent qu'une petite fraction de nos utilisateurs. Vous trouverez ci-dessous un exemple de clients et d'appareils non pris en charge.

Plateformes non prises en charge (lecteurs/SDK)

Comme indiqué précédemment, les connexions HTTP (non cryptées) ne sont pas affectées par la modification. Vous trouverez ci-dessous une liste des agents utilisateurs pour lesquels les connexions HTTPS utilisant TLS 1.2 ne sont pas prises en charge.

Combinaisons OS/Navigateur

- Windows 7 [1-1] /Chrome 29 (ou versions antérieures de Chrome) [1-2]

- Windows 7 [1-1] /Firefox 10.10.12, Firefox 17.0.7, Firefox 24.2.0, Firefox 22, Firefox 24 [1-2]

- Windows 8/Firefox 26

- Windows XP [1-1] /IE 6 [1-3]

- Windows Vista [1-1] /IE 7 [1-3]

- Windows Phone 8.0/IE 10 [1-3]

- Windows 7 [1-1] /Opera 12.15, Opera 15, Opera 16 [1-4]

- OS X 10.6.8/Safari 5.1.9 [1-2]

- OS X 10.8.4/Safari 6.0.4 [1-2]

- Android 4.3 ou version antérieure

Remarques

- [1-1] Les versions de Windows antérieures à Windows 8 ne sont pas prises en charge par Brightcove

- [1-2] Brightcove prend uniquement en charge la version actuelle et deux versions majeures antérieures de navigateurs

- [1-3] Brightcove ne prend en charge aucune version d'IE (Internet Explorer)

- [1-4] Brightcove ne prend en charge aucune version d'Opera

Autres plates-formes et appareils non pris en charge

Vous devez vérifier les intégrations sur les plateformes et les appareils sur lesquels nous ne fournissons pas de lecteur ou de SDK, ou sur lesquels ils ont créé une intégration personnalisée avec nos API. La liste ci-dessous n'est pas exhaustive, mais inclut un certain nombre de plates-formes et de périphériques OEM qui ne prennent pas en charge TLS 1.2.

Bibliothèques logicielles et environnements d'exécution

- Java 6U45

- Java 7u25

- OpenSSL 0.9.8 ans

Smart TV/Périphériques OEM

- Téléviseur Panasonic CS650 2015

- Téléviseur Sharp 2014 - UD20, U20, US20, W20, W25, R30, XL20, G20

- Playstation 3

- Playstation Vita

Activation de TLS 1.2

Dans certains cas, TLS 1.2 peut être pris en charge mais désactivé. Pour activer les protocoles TLS 1.2 sur les navigateurs Web Windows, voir ci-dessous.

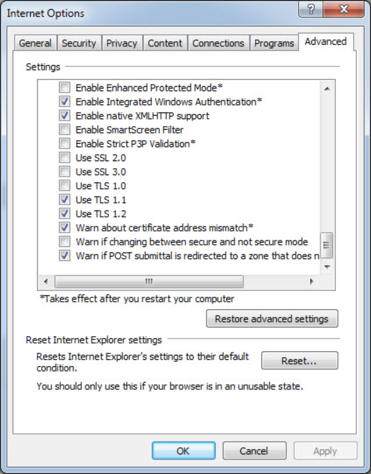

Microsoft Internet Explorer

- Ouvrez Internet Explorer.

- Dans la barre de menus, cliquez sur Outils > Options Internet > Onglet Avancé:

Paramètres d'Internet Explorer. - Faites défiler jusqu'à la catégorie Sécurité, cochez manuellement la case d'option Utiliser TLS 1.2.

- Cliquez sur OK.

- Fermez votre navigateur et redémarrez Internet Explorer.

Google Chrome

- Ouvrez Google Chrome.

- Cliquez sur Alt-F et sélectionnez Paramètres.

- Faites défiler vers le bas et sélectionnez Afficher les paramètres avancés.

- Faites défiler jusqu'à la section Réseau et cliquez sur Modifier les paramètres du proxy.

- Sélectionnez l'onglet Avancé.

- Faites défiler jusqu'à la catégorie Sécurité, cochez manuellement la case d'option Utiliser TLS 1.1 et Utiliser TLS 1.2.

- Cliquez sur OK.

- Fermez votre navigateur et redémarrez Google Chrome.

Mozilla Firefox

- Ouvrez Firefox.

- Dans la barre d'adresse, tapez about:config et appuyez sur Entrée.

- Dans le champ Rechercher, saisissez

tls. Recherchez et double-cliquez sur l'entrée desecurity.tls.version.max. - Définissez la valeur entière sur 3 pour forcer le protocole TLS 1.2.

- Cliquez sur OK.

- Fermez votre navigateur et redémarrez Mozilla Firefox.

Opéra

- Ouvrez Opera.

- Cliquez sur Ctrl plus F12.

- Faites défiler jusqu'à la section Réseau et cliquez sur Modifier les paramètres du proxy.

- Sélectionnez l'onglet Avancé.

- Faites défiler jusqu'à la catégorie Sécurité, cochez manuellement la case d'option Utiliser TLS 1.1 et Utiliser TLS 1.2.

- Cliquez sur OK.

- Fermez votre navigateur et redémarrez Opera.